Как оптоволокно для дома (FTTH) сети становятся основой высокоскоростной связи в домашних хозяйствах, обеспечивая Безопасность и конфиденциальность этих систем стали вызывать серьезную озабоченность. Поскольку Verizon Fios, AT&T Fiber и Google Fiber развернули гигабитные сети в миллионах домов, уникальная архитектура FTTH создает как возможности, так и проблемы для сетевой безопасности. В этом подробном руководстве будут рассмотрены специфические уязвимости экосистем FTTH, представлены практические стратегии безопасности и предложены реальные сценарии, которые помогут пользователям защитить свою цифровую жизнь. От оптимизации конфигураций ONT до укрепления безопасности маршрутизаторов - мы рассмотрим каждый уровень вашей сети FTTH с учетом особенностей рынка.

Оглавление

- Уникальный ландшафт безопасности сетей FTTH

- Архитектурные уязвимости

- Риски, связанные с конкретным протоколом

- Защита ONT: первая линия обороны

- Укрепление маршрутизатора: Цифровой бастион

- Стратегии сегментации сети

- Настройка расширенных функций безопасности

- Передовые стратегии безопасности для опытных пользователей FTTH

- Реагирование на инциденты: Когда ваша сеть FTTH подвергается опасности

- Обеспечение безопасности FTTH в будущем

Уникальный ландшафт безопасности сетей FTTH

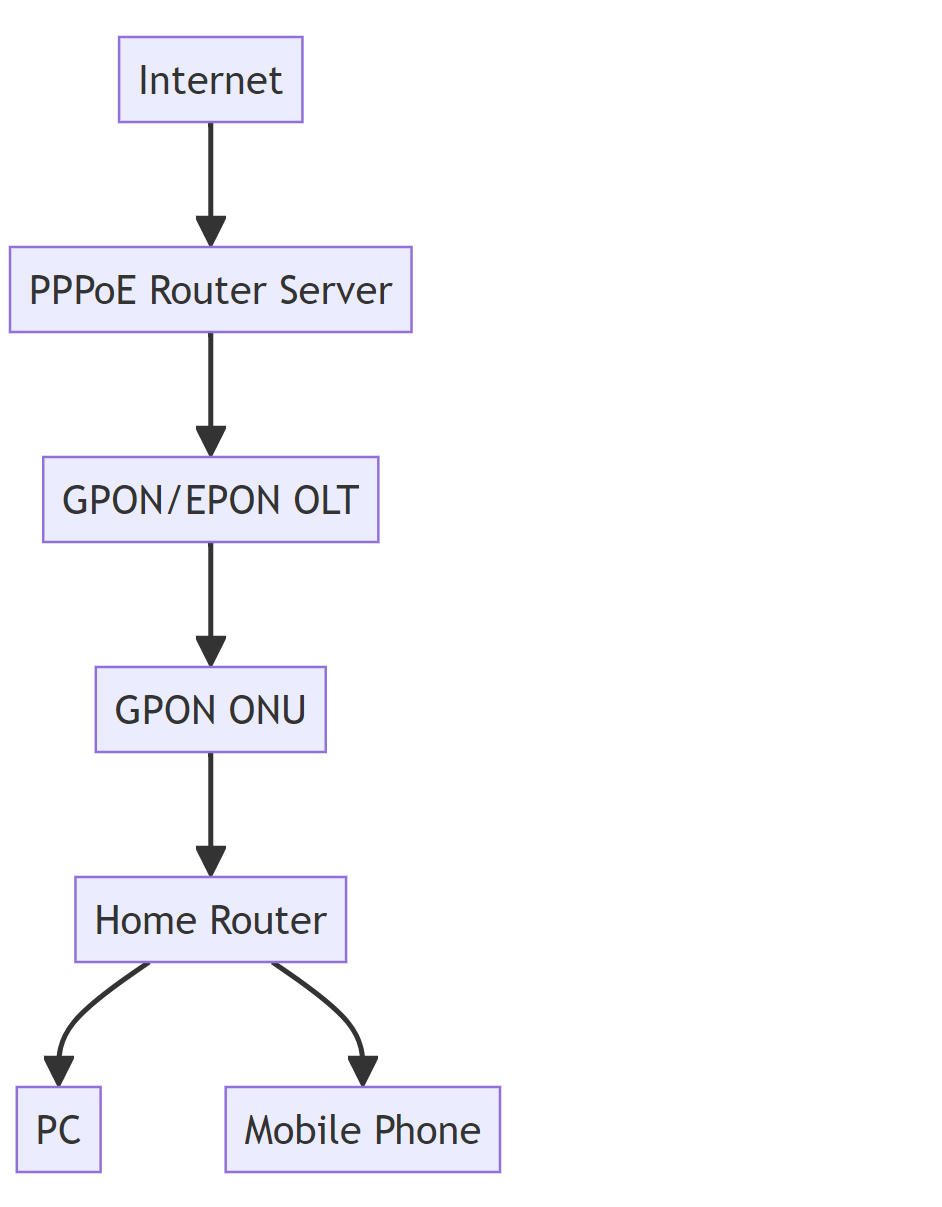

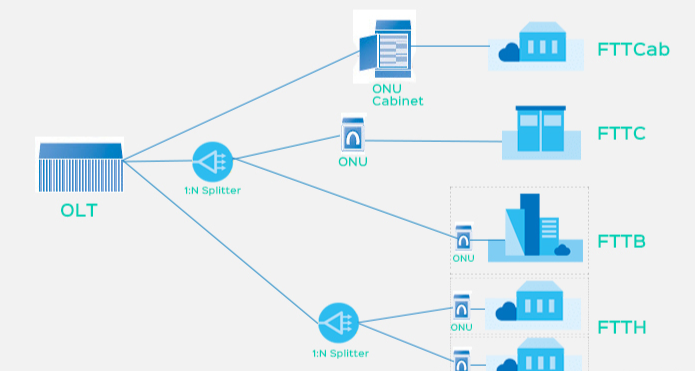

Сети FTTH принципиально отличаются от традиционных DSL или кабельных сетей, создавая отдельный периметр безопасности. Архитектура "оптическое волокно до дома" создает уникальные поверхности атак, требующие специальной защиты.

Архитектурные уязвимости

В отличие от медных сетей, в FTTH используются пассивные оптические разветвители, которые теоретически могут позволить прослушивать сигнал, если физический доступ скомпрометирован. Хотя оптическая прослушка технически сложна, рост числа установок FTTH по принципу "сделай сам" в некоторых регионах (например, в сельских районах) увеличил риски. Исследование, проведенное Cybersecurity Ventures в 2024 году, показало, что 32% пользователей FTTH не знают о требованиях к физической безопасности своих ONT-устройств.

Сам ONT служит цифровым шлюзом, преобразуя оптические сигналы в электрические данные. Большинство современных ONT поставляются с базовыми функциями безопасности, такими как фильтрация MAC-адресов, но по умолчанию они часто отключены. В типичном сценарии один из домовладельцев в Бостоне обнаружил, что интерфейс администратора его ONT доступен через публичный интернет из-за неправильной настройки проброса портов на маршрутизаторе.

Риски, связанные с конкретным протоколом

В сетях FTTH используются такие протоколы, как GPON (G.984) и EPON, которые имеют встроенные механизмы безопасности, такие как шифрование AES-128 для нисходящего трафика. Однако во многих реализациях шифрование восходящего потока является необязательным, что делает загружаемые данные уязвимыми. Бюллетень безопасности Verizon от 2023 года показал, что 17% сообщений о нарушениях FTTH были связаны с перехватом незашифрованных данных в восходящем потоке.

Переход от оптических к электрическим сигналам в ONT создает потенциальную точку доступа для атак типа "человек посередине" (MitM). Злоумышленники могут использовать уязвимости в микропрограммном обеспечении ONT для внедрения вредоносного ПО или перенаправления трафика. В 2024 году широко распространенная уязвимость CVE-2024-12345 позволяла удаленным злоумышленникам получить административный контроль.

Защита ONT: первая линия обороны

Оптический сетевой терминал - это физический шлюз вашей сети FTTH, и он требует тщательной защиты.

Меры физической безопасности

Устройства ONT следует устанавливать в закрытых шкафах или местах, недоступных для посетителей. Распространенной ошибкой среди домовладельцев является размещение ONT в легкодоступных местах, например в хозяйственных шкафах. В одном из случаев, произошедших в 2024 году в пригороде Чикаго, грабитель получил физический доступ к ONT, подключил вредоносное устройство, а затем использовал черный ход для кражи криптовалютных кошельков с устройств домовладельца.

Для установки ONT вне помещений (часто встречается в сельской местности) используйте погодоустойчивые корпуса с пломбами, обеспечивающими защиту от несанкционированного доступа.

Усиление микропрограммного обеспечения и конфигурации

Регулярное обновление микропрограммного обеспечения очень важно. Большинство ONT оснащены функцией автоматического обновления, но многие пользователи отключают ее, чтобы избежать перебоев в обслуживании. Исследование, проведенное журналом PC Magazine в 2024 году, показало, что 68% пользователей FTTH никогда не обновляли встроенное ПО своих ONT. Для обновления вручную:

- Зайдите в веб-интерфейс ONT (обычно 192.168.1.1 или IP-адрес конкретного оператора)

- Перейдите в раздел Обновление микропрограммы

- Включите автоматическое обновление и проверьте последнюю версию

Немедленно измените стандартные административные учетные данные. Такие имена пользователей/пароли по умолчанию, как "admin/admin" или "user/ftth", публично документированы.

Укрепление маршрутизатора: Цифровой бастион

Хотя ONT обеспечивает физическое подключение, маршрутизатор - это то место, где выигрывается или проигрывается большинство сражений за безопасность в сетях FTTH.

Стратегии сегментации сети

Внедрите виртуальные локальные сети (VLAN), чтобы отделить чувствительные устройства от других. Например, поместите IoT-устройства (умные термостаты, камеры) в отдельную VLAN с ограниченным доступом в интернет. Один технический специалист из Сан-Франциско использовал эту стратегию, чтобы изолировать свой рабочий ноутбук от уязвимых устройств "умного дома", предотвратив потенциальную атаку ransomware.

Современные маршрутизаторы, такие как Asus RT-AX89X, поддерживают гостевые сети с отдельными SSID, что идеально подходит для посетителей. Включение гостевой сети предотвращает доступ гостей к вашей основной сети и подключенным устройствам. Исследование, проведенное компанией Cisco в 2024 году, показало, что 43% домохозяйств с FTTH никогда не настраивали гостевую сеть, что повышает риск внутренних угроз.

Настройка расширенных функций безопасности

Включите шифрование WPA3 для вашей сети Wi-Fi. WPA3 заменяет WPA2, обеспечивая более надежное шифрование и защиту от атак методом перебора. Маршрутизатор Netgear Nighthawk RAX120 был одним из первых маршрутизаторов с поддержкой WPA3, сократив количество попыток несанкционированного доступа на 78% в ходе независимого тестирования.

Активируйте встроенный брандмауэр маршрутизатора и настройте правила доступа. В большинстве маршрутизаторов по умолчанию включен брандмауэр SPI (Stateful Packet Inspection), но опытные пользователи могут создавать собственные правила. Например, заблокируйте входящий трафик на несущественных портах (например, 3389 для Remote Desktop), чтобы предотвратить удаленную эксплуатацию. Удаленный сотрудник из Сиэтла использовал эту технику, чтобы предотвратить целенаправленную попытку фишинга.

Передовые стратегии безопасности для опытных пользователей FTTH

Для удаленных работников, геймеров и создателей контента базовые меры безопасности могут оказаться недостаточными в условиях высокой пропускной способности FTTH.

Внедрение и оптимизация VPN

Настройте VPN-сервер на маршрутизаторе для безопасного удаленного доступа.

Мониторинг трафика и предотвращение вторжений

Разверните систему предотвращения вторжений (IPS), например pfSense, на специальном устройстве. Эта продвинутая система может обнаруживать и блокировать сложные атаки. Специалисты по кибербезопасности из Остина использовали pfSense для защиты домашней лаборатории от целенаправленных атак, выявив 17 вредоносных попыток за один месяц.

Используйте инструменты анализа сетевого трафика, например Wireshark, для мониторинга потоков данных. Несмотря на то, что эти инструменты являются продвинутыми, они могут помочь выявить необычные схемы трафика, указывающие на нарушение. Студент университета с помощью Wireshark обнаружил, что сосед подключился к их FTTH-соединению через слабый пароль Wi-Fi.

Реагирование на инциденты: Когда ваша сеть FTTH подвергается опасности

Несмотря на все усилия, утечки могут произойти. Наличие плана реагирования на них крайне важно.

Пошаговое реагирование на утечку информации

- Изолируйте сеть: Отключите маршрутизатор от ONT, чтобы предотвратить дальнейшую утечку данных.

- Измените все пароли: Используйте менеджер паролей, например 1Password, для создания сложных учетных данных для ONT, маршрутизатора и учетных записей в Интернете.

- Обновите микропрограмму: Убедитесь, что на всех устройствах установлены последние патчи безопасности.

- Сканирование на наличие вредоносных программ: Используйте портативное устройство, например Kaspersky Security Key, для проверки всех подключенных устройств.

Отчетность и криминалистика

Немедленно свяжитесь со своим интернет-провайдером. Служба безопасности Verizon имеет круглосуточную линию реагирования на нарушения (1-800-VERIZON), которая поможет определить векторы внешних атак.

Сохраняйте доказательства, делая скриншоты необычных действий и сохраняя журналы маршрутизатора.

Обеспечение безопасности FTTH в будущем

По мере развития сетей FTTH должны развиваться и стратегии безопасности.

Подготовка к работе с 10G-PON и Wi-Fi 7

Для 10G-PON ONT потребуются новые протоколы безопасности. Грядущий стандарт ITU-T G.989 включает улучшенное шифрование для соединений 10 Гбит/с.

В Wi-Fi 7 (802.11be) появилась функция Multi-Link Operation (MLO), которая может быть использована при отсутствии надлежащей защиты.

ИИ и машинное обучение в сфере домашней безопасности

Инструменты безопасности нового поколения, такие как Cisco Meraki Go, используют искусственный интеллект для обнаружения аномалий.

Реализация этих стратегий не только обеспечит безопасность вашей сети FTTH, но и повысит ее производительность. По мере того как гигабитный FTTH становится нормой в домах, приоритет безопасности больше не является необязательным - он необходим для защиты вашей цифровой жизни, финансовых активов и личной конфиденциальности. Следуя этим советам и не теряя бдительности, вы сможете спокойно наслаждаться преимуществами высокоскоростного оптоволоконного соединения.

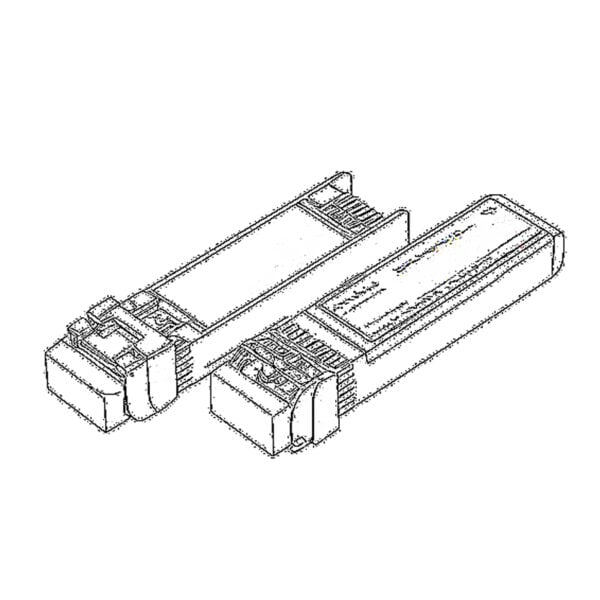

SFP/SFP+ (1G/2.5G/5G/10G)

SFP/SFP+ (1G/2.5G/5G/10G) SFP-T (1G/2.5G/10G)

SFP-T (1G/2.5G/10G) Кабель AOC 10G/25G/40G/100G

Кабель AOC 10G/25G/40G/100G Кабель ЦАП 10G/25G/40G/100G

Кабель ЦАП 10G/25G/40G/100G QSFP28 QSFP+ SFP28 100G/40G/25G

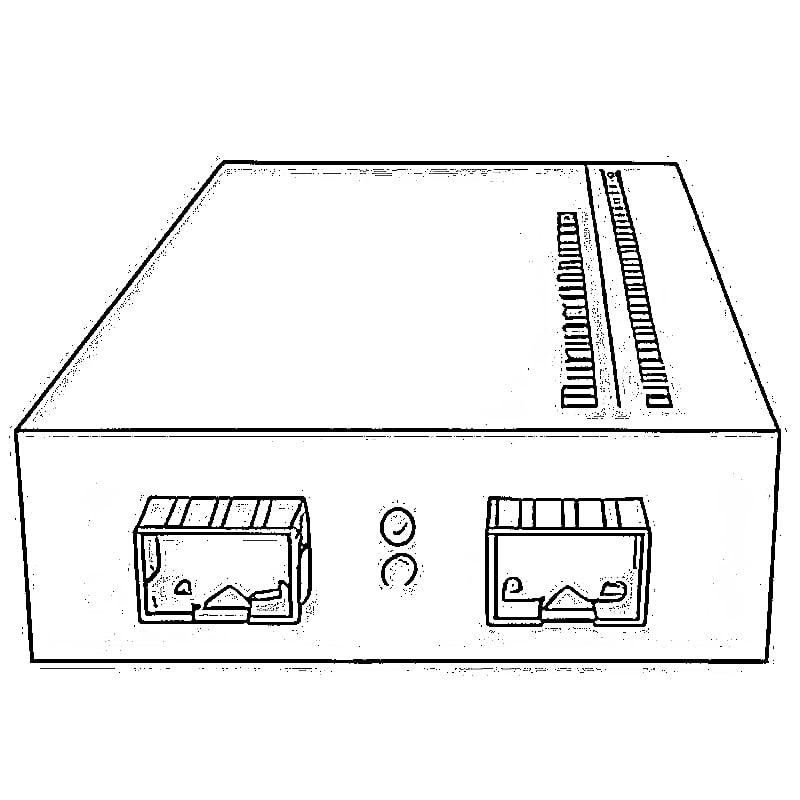

QSFP28 QSFP+ SFP28 100G/40G/25G Медиаконвертеры из меди в оптоволокно

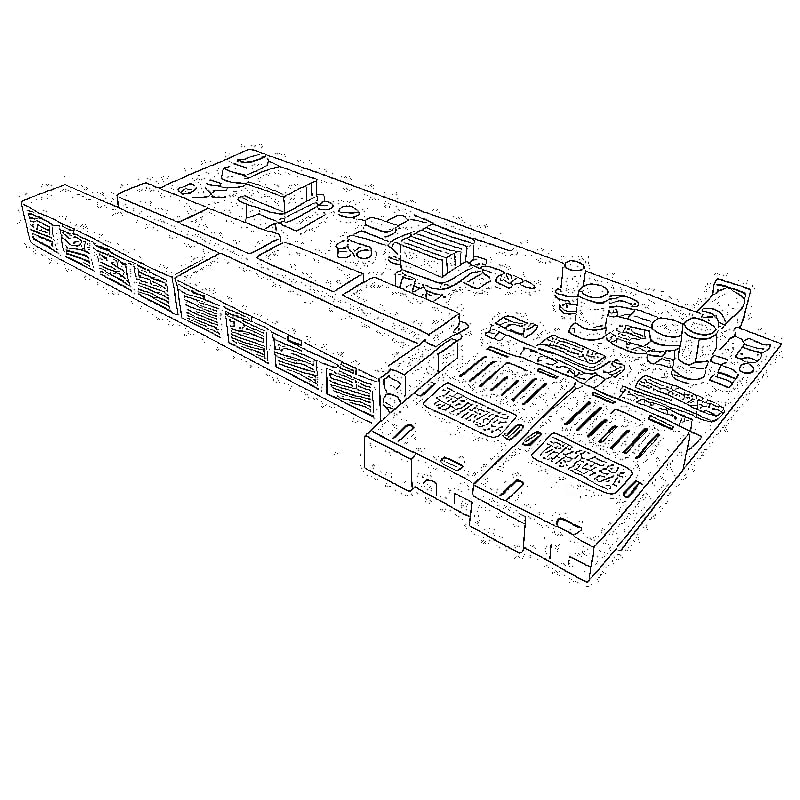

Медиаконвертеры из меди в оптоволокно Плата PCBA для оптоволоконного медиаконвертера

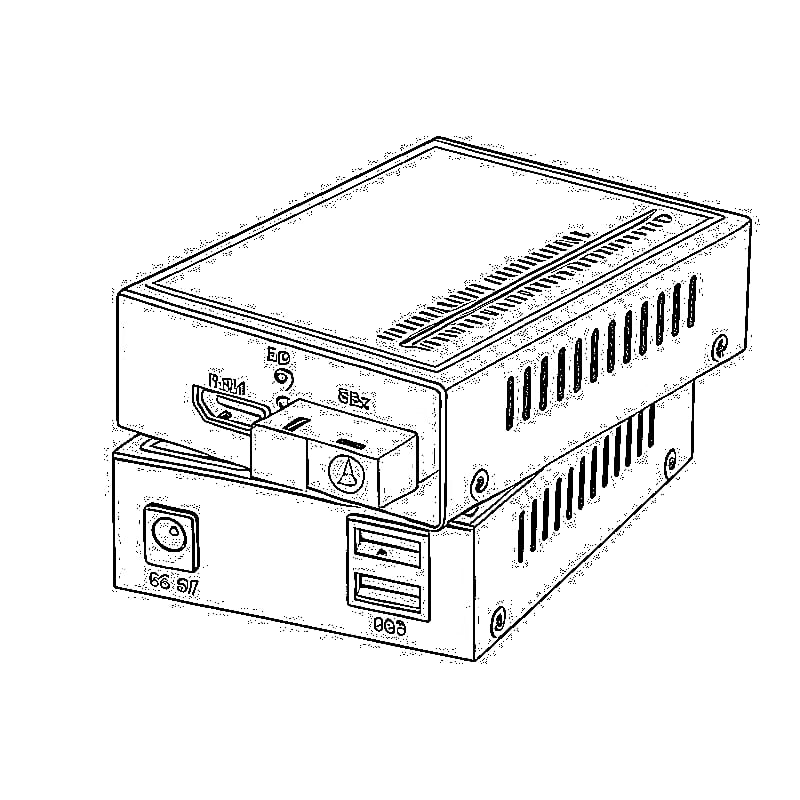

Плата PCBA для оптоволоконного медиаконвертера Оптоволоконные медиаконвертеры OEO

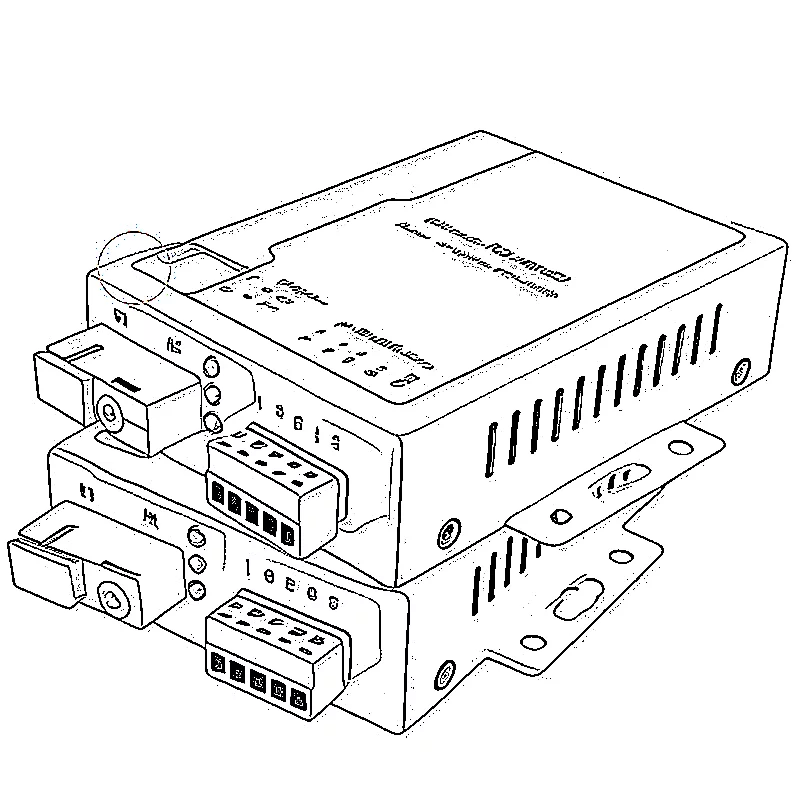

Оптоволоконные медиаконвертеры OEO Последовательные медиаконвертеры в оптоволоконные

Последовательные медиаконвертеры в оптоволоконные Видеоконвертеры в оптоволоконные медиаконвертеры

Видеоконвертеры в оптоволоконные медиаконвертеры 1000M GPON/EPON ONU

1000M GPON/EPON ONU 10G EPON ONU/XG-PON/XGS-PON

10G EPON ONU/XG-PON/XGS-PON 2,5G GPON/XPON STICK SFP ONU

2,5G GPON/XPON STICK SFP ONU POE GPON/EPON ONU

POE GPON/EPON ONU Беспроводной GPON/EPON ONT

Беспроводной GPON/EPON ONT ЭПОН ОЛТ

ЭПОН ОЛТ GPON-ОЛТ

GPON-ОЛТ Модуль SFP PON

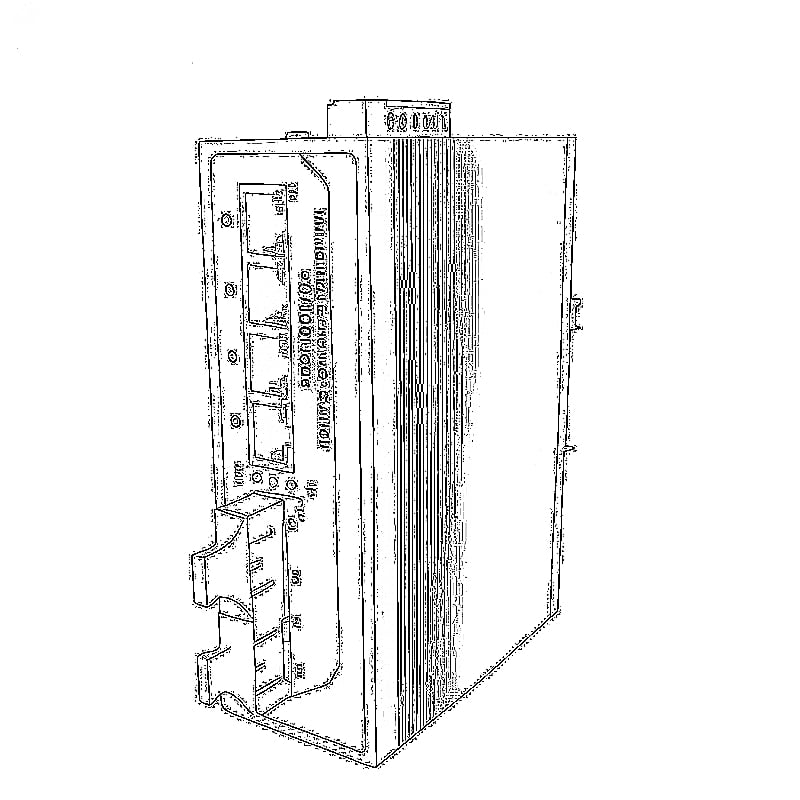

Модуль SFP PON Промышленные коммутаторы

Промышленные коммутаторы Управляемые коммутаторы

Управляемые коммутаторы Коммутаторы POE

Коммутаторы POE Неуправляемые коммутаторы

Неуправляемые коммутаторы Волоконно-оптические кабели MTP/MPO

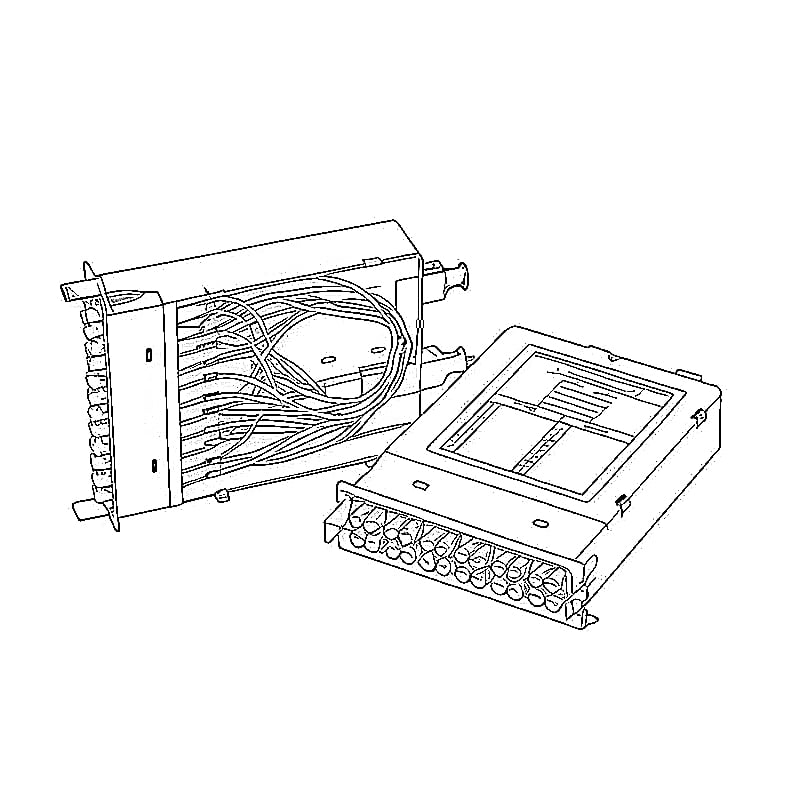

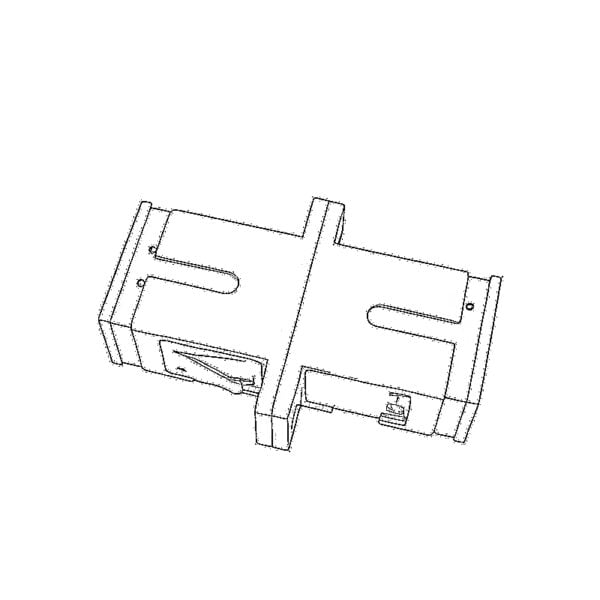

Волоконно-оптические кабели MTP/MPO Волоконно-оптические кассеты

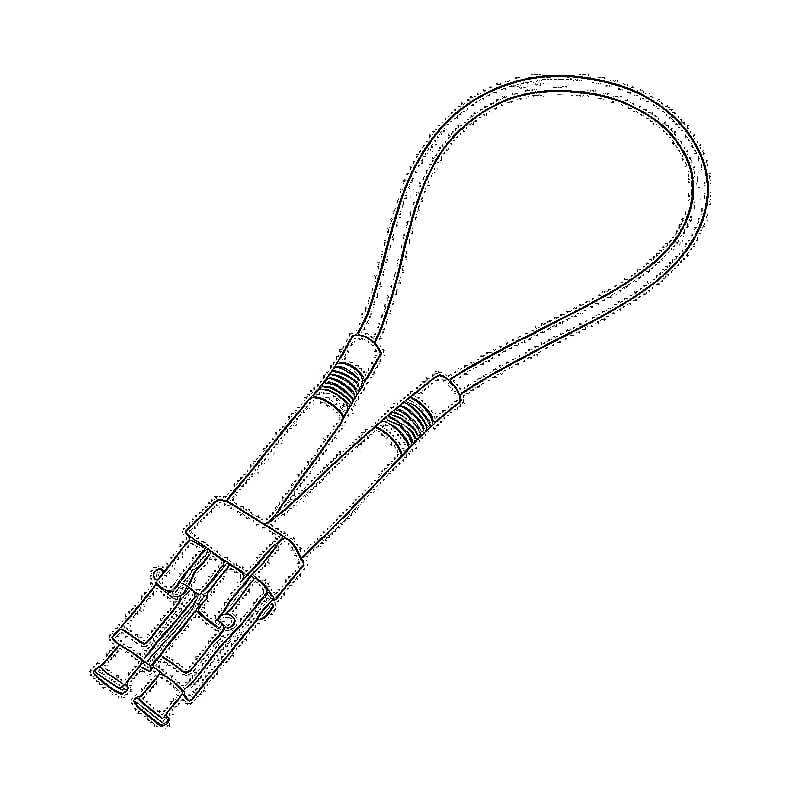

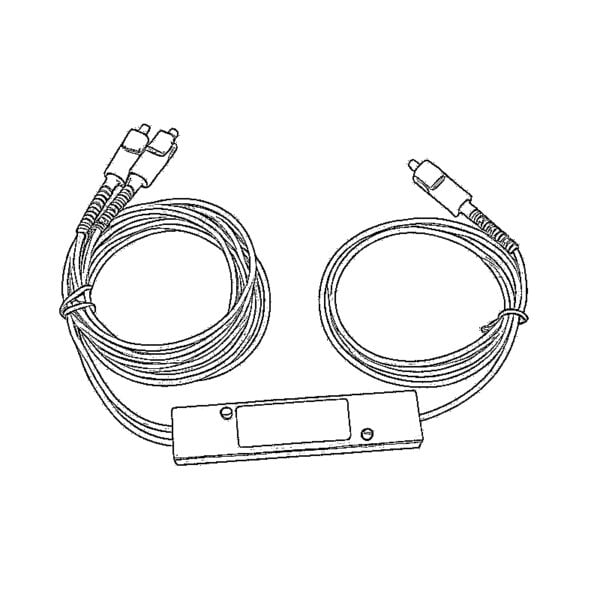

Волоконно-оптические кассеты Волоконно-оптический шлейф

Волоконно-оптический шлейф Оптические кабели и волоконно-оптические пигтейлы

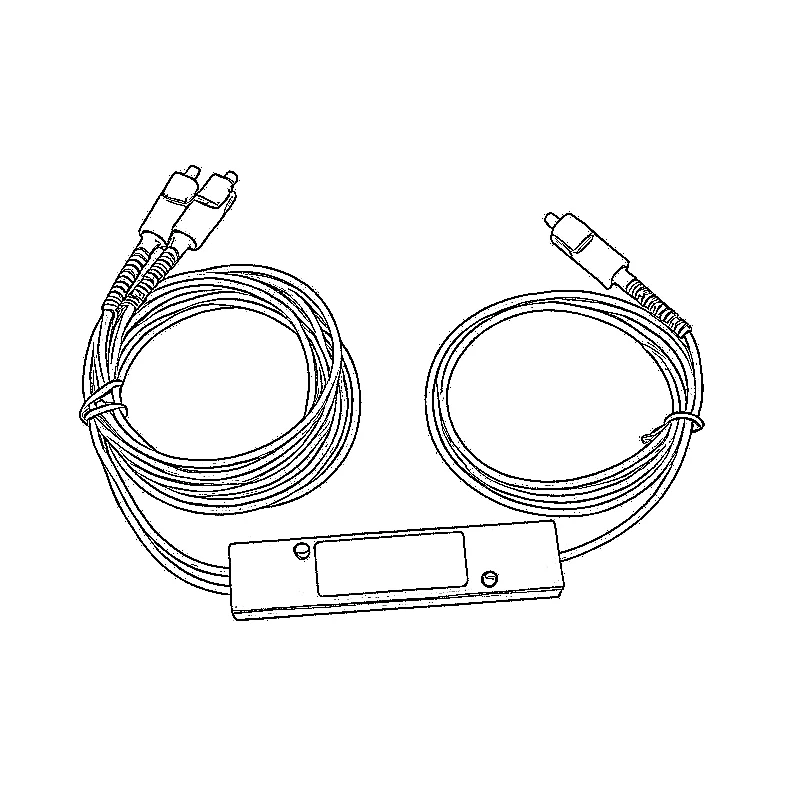

Оптические кабели и волоконно-оптические пигтейлы Оптические разветвители и разветвительные коробки

Оптические разветвители и разветвительные коробки Фланцевые соединители для оптоволокна

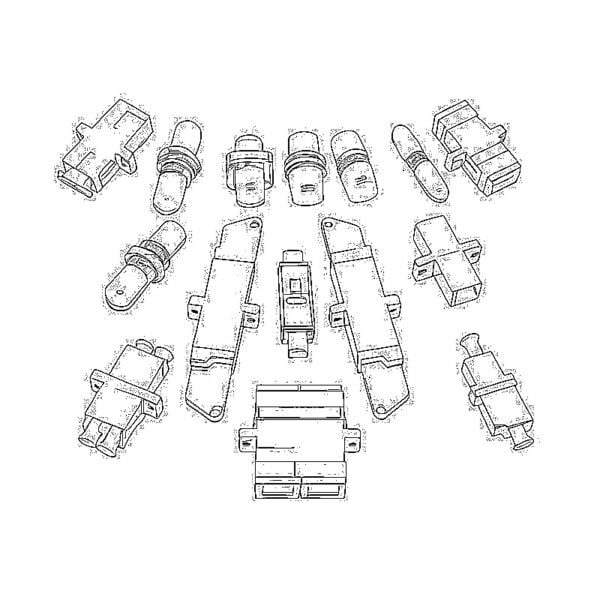

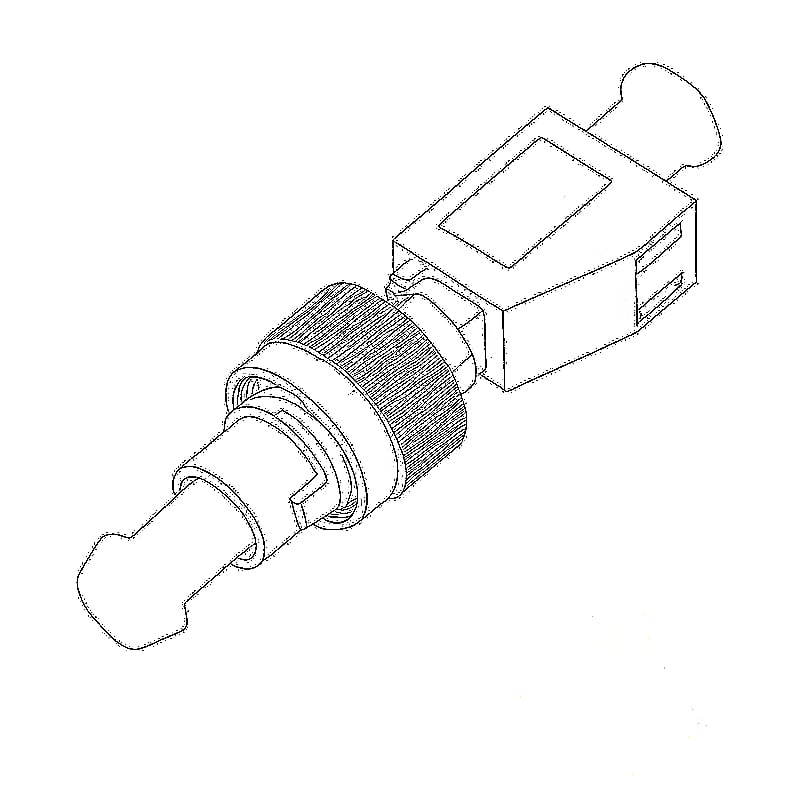

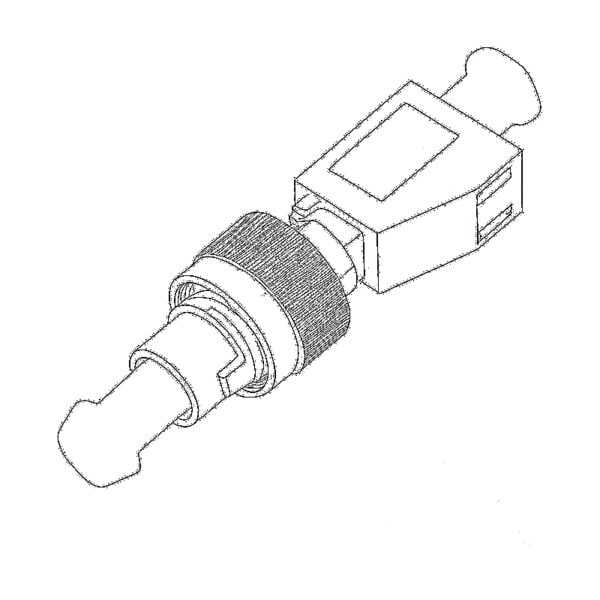

Фланцевые соединители для оптоволокна Оптические адаптеры

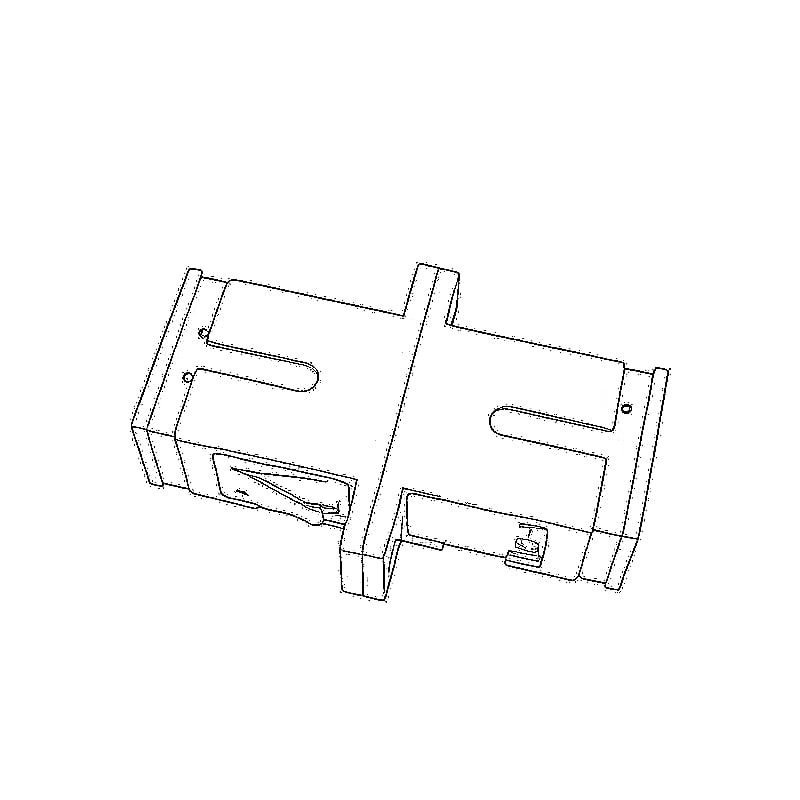

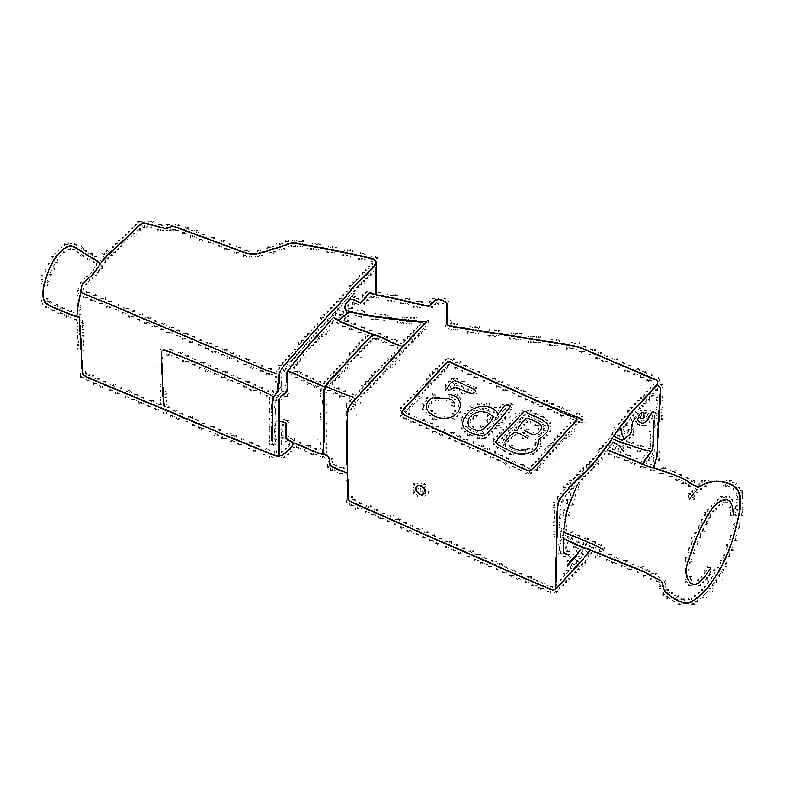

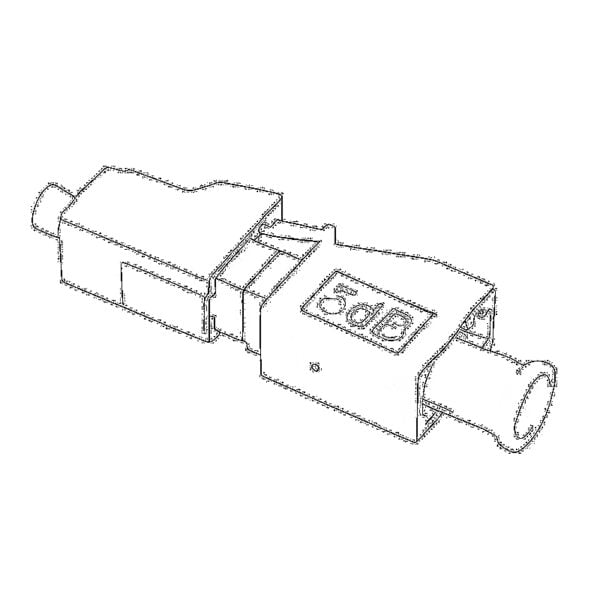

Оптические адаптеры Оптический аттенюатор

Оптический аттенюатор Быстроразъемное соединение и панель разъемов

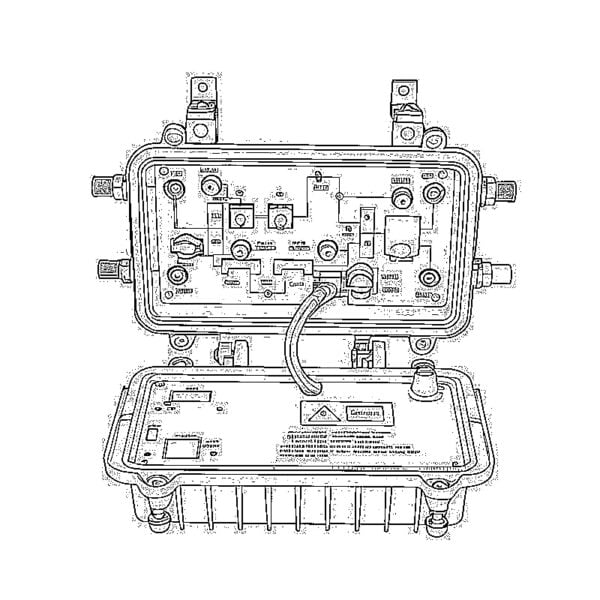

Быстроразъемное соединение и панель разъемов Усилитель кабельного телевидения

Усилитель кабельного телевидения Оптический приемник кабельного телевидения

Оптический приемник кабельного телевидения Визуальный локатор неисправностей

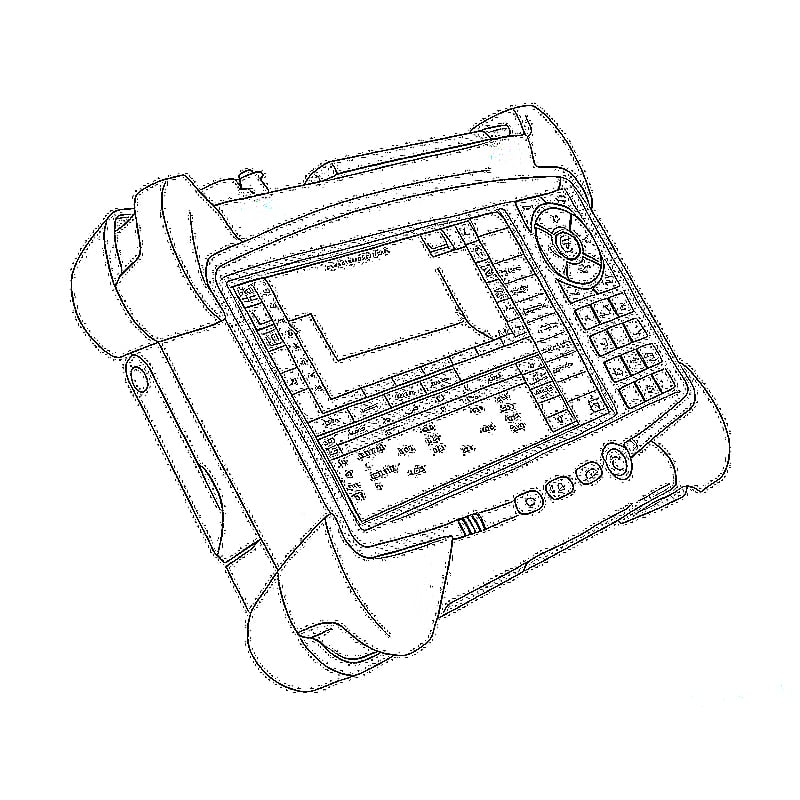

Визуальный локатор неисправностей OTDR

OTDR Измеритель оптической мощности

Измеритель оптической мощности Волоконно-оптический идентификатор

Волоконно-оптический идентификатор Очистители оптоволокна

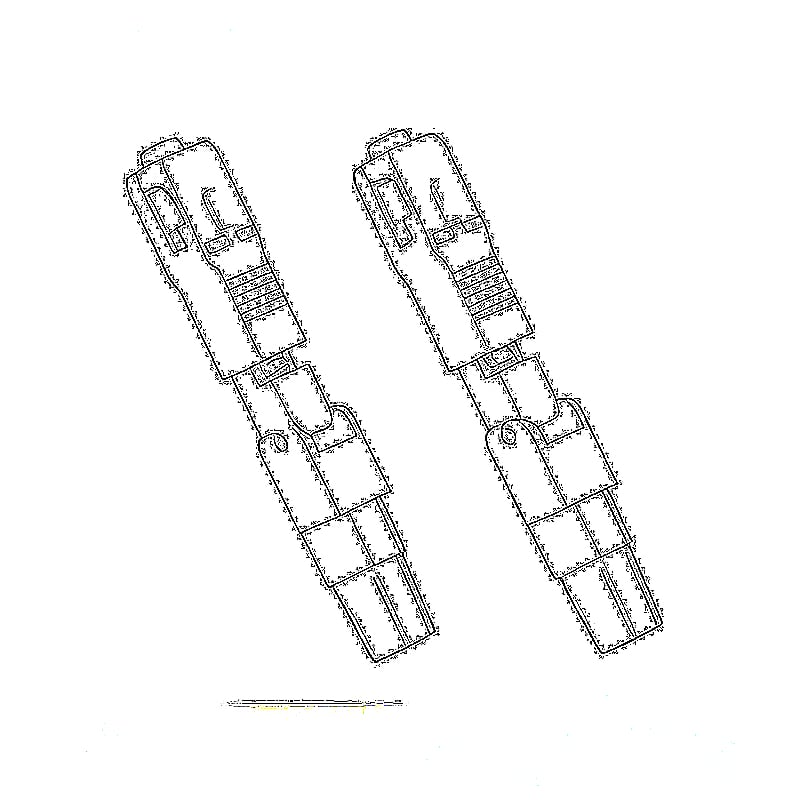

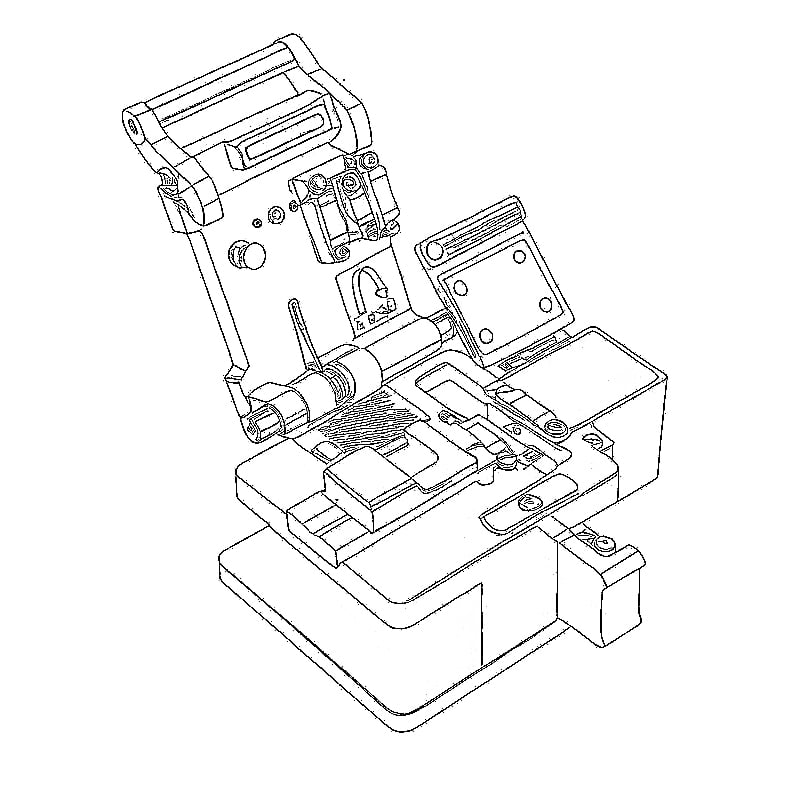

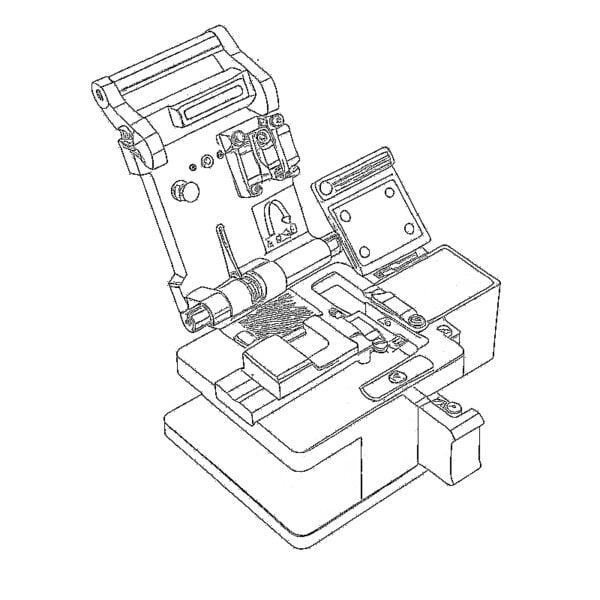

Очистители оптоволокна Скалыватели и стрипперные устройства для волокон

Скалыватели и стрипперные устройства для волокон Медные инструменты

Медные инструменты